Il 40% degli utenti Android utilizza il blocco sequenza per proteggere il proprio dispositivo. Data l’ampia diffusione di questo metodo, i dispositivi sono sempre più sottoposti a degli Smudge attack.

L’M-Pattern è un metodo per migliorare la sicurezza del blocco sequenza senza sacrificare troppo l’usabilità.

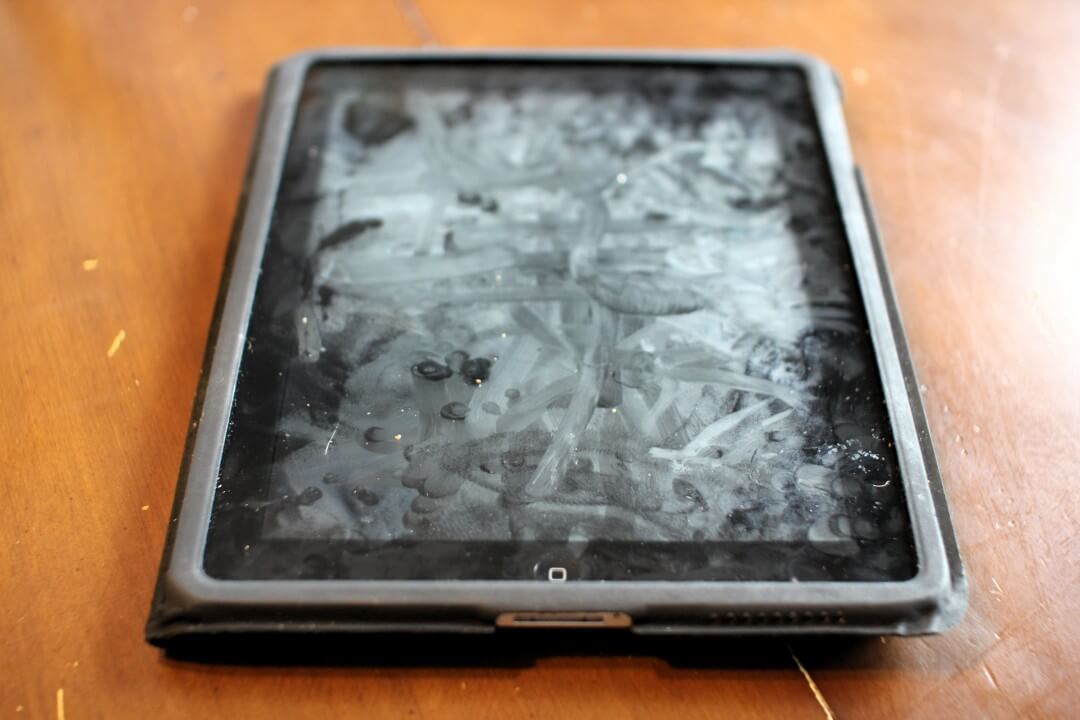

COSA È UNO SMUDGE ATTACK

Uno Smudge attack è un metodo per decodificare il blocco sequenza attraverso le macchie che lasciano le dita. In una particolare condizione di luce, è possibile farlo attraverso una semplice telecamera e un software per processare le immagini.

LE ALTRE SOLUZIONI – TINYLOCK

TinyLock difende dagli smudge attack tramite la modifica del design dell’interfaccia dell’utente. Il sistema consiste in 3 componenti: una griglia piccola di inserimento, una griglia grande di riferimento e una ruota che è necessario far girare.

Questo sistema è poco usabile perché è difficile inserire nella griglia piccola la sequenza

LE ALTRE SOLUZIONI – SMUDGESAFE

Il sistema Smudgesafe usa trasformazioni geometriche random come traslazione, rotazione, scala, deformazione e capovolgimento per cambiare la griglia 3×3. L’utente deve inserire la sequenza sulla griglia trasformata e questo genera delle macchie differenti.

È stato però dimostrato che è possibile aggirare il sistema con una percentuale di riuscita del 19% se si tratta di una griglia 4×4 e del 15% se si tratta di una griglia 3×3.

M-PATTERN

L’M-Pattern usa due sequenze semplici e si è dimostrato migliore riguardo a sicurezza.

Occorrono sequenze multiple per sbloccare lo schermo. Per ogni sessione di sblocco il sistema sceglie randomicamente una sequenza che l’utente può inferire basandosi su uno spunto grafico mostrato sullo schermo, ad esempio uno sfondo.

Questo tipo di design fa in modo che le macchie siano sovrapposte e sia molto più difficile ricostruire le tracce della sequenza.

I VANTAGGI DEL M-PATTERN

L’autenticazione tramite M-Pattern è solo un secondo più lunga di quella tramite normale sequenza. Risulta, in uno studio pilota datato Settembre 2019, molto più difficile da decodificare tramite smudge ma anche tramite osservazione dalle spalle dell’utente grazie alla randomizzazione dei suggerimenti grafici.